Canary Tokens

Only in German available.

Published on: March 13, 2024

Author: Thomas Federer

Was sind Canary-Token?

Canary Tokens sind eine Art von digitalem Lockvogel, der dazu verwendet wird, unbefugten Zugriff oder unerwünschte Aktivitäten zu erkennen. Der Begriff stammt von der Praxis, Kanarienvögel in Bergwerken zu verwenden, um auf das Vorhandensein von gefährlichen Gasen hinzuweisen. Wenn der Kanarienvogel aufhörte zu singen oder tot umfiel, war das ein Signal für die Bergleute, dass Gefahr drohte.

Im digitalen Kontext sind Canary Tokens Dateien, Links oder andere digitale Ressourcen, die absichtlich erstellt werden, um auf unerwünschte Aktivitäten hinzuweisen. Zum Beispiel kann eine Datei mit verlockendem Namen erstellt und auf dem System platziert werden. Wenn jemand unbefugten Zugriff darauf erhält oder versucht, die Datei zu öffnen, wird dies erkannt, und es können Warnmeldungen ausgelöst werden.

Canary Tokens werden oft in Sicherheitsstrategien eingesetzt, um Angriffe frühzeitig zu erkennen, bevor grösserer Schaden entsteht. Unternehmen und Einzelpersonen können diese Technik verwenden, um potenzielle Schwachstellen oder Angriffe auf ihre Systeme zu identifizieren und angemessen darauf zu reagieren.

Welche Arten von Canary-Token gibt es?

Es gibt verschiedene Arten von Canary Tokens, die je nach Anforderungen und Zielen der Sicherheitsüberwachung eingesetzt werden können. Hier sind einige gängige Arten von Software Canary Tokens:

Datei-Canary-Token: Eine speziell erstellte Datei, die auf dem System platziert wird. Wenn jemand versucht, darauf zuzugreifen, zu öffnen oder zu ändern, wird dies erkannt.

Web-Canary-Token: Ein spezieller Link oder eine URL, die als Lockmittel fungiert. Wenn jemand versucht, die Website zu öffnen oder auf den Link zuzugreifen, wird dies registriert.

E-Mail-Canary-Token: Eine spezielle E-Mail-Adresse oder ein präparierter Link in einer E-Mail, der dazu dient, unerlaubte Zugriffsversuche oder Phishing-Angriffe zu erkennen.

Registry-Canary-Token: Einträge in der Windows-Registry oder einem anderen System-Registry-System, die gezielt erstellt werden, um auf Änderungen durch nicht autorisierten Zugriff hinzuweisen.

Benutzerkonto-Canary-Token: Ein speziell erstelltes Benutzerkonto, das keine legitimen Zwecke hat. Wenn jemand versucht, sich mit diesem Konto anzumelden, wird dies erkannt.

DNS-Canary-Token: Speziell konfigurierte DNS-Einträge, die auf verdächtige DNS-Anfragen hinweisen können.

Cloud-Canary-Token: In Cloud-Diensten erstellte Ressourcen, die absichtlich anfällig sind. Wenn jemand versucht, auf diese zuzugreifen oder sie zu ändern, wird dies erkannt.

Es gibt auch Canary-Tokens, welche ganze Server oder Dienste simulieren und bei Interaktion mit ihnen Alarm schlagen. Dies sind oft Hardwaregeräte, welche im Firmennetzwerk platziert, und für den jeweiligen Dienst konfiguriert werden.

Nachteile von Canary Tokens

Obwohl Canary Tokens eine nützliche Ergänzung zu Sicherheitsstrategien sein können, gibt es auch einige potenzielle Nachteile und Überlegungen:

Falschpositive und Falschnegative: Es besteht die Gefahr von Fehlalarmen (falsch positiven Ergebnissen) oder dem Versäumnis, Angriffe zu erkennen (falsch negativen Ergebnissen). Es erfordert eine sorgfältige Konfiguration und Überwachung, um sicherzustellen, dass die Canary Tokens effektiv sind.

Aufwand für Wartung und Pflege: Die Implementierung von Canary Tokens erfordert eine regelmäßige Aktualisierung und Wartung, um sicherzustellen, dass sie weiterhin relevant und effektiv sind. Vernachlässigte oder veraltete Tokens könnten falsche Sicherheitswarnungen auslösen oder Angriffe übersehen.

Vermeidung durch Angreifer: Erfahrene Angreifer könnten Techniken entwickeln, um die Erkennung von Canary Tokens zu umgehen oder zu deaktivieren. Wenn Angreifer die Existenz von Canary Tokens kennen und diese umgehen können, verlieren sie ihre Wirksamkeit.

Mögliche Ablenkung: Während Sicherheitsteams mit der Überwachung von Canary Tokens beschäftigt sind, könnten sie von echten Bedrohungen abgelenkt werden. Es ist wichtig, dass diese Art der Überwachung als Ergänzung zu anderen Sicherheitsmaßnahmen betrachtet wird.

Ethik und Privatsphäre: In einigen Fällen könnten Canary Tokens als eine Form der Überwachung wahrgenommen werden, die möglicherweise ethische Bedenken hervorruft. Es ist wichtig sicherzustellen, dass der Einsatz von Canary Tokens in Übereinstimmung mit geltenden Datenschutzrichtlinien erfolgt.

Begrenzte Anwendbarkeit: Canary Tokens sind möglicherweise nicht für alle Umgebungen und Bedrohungen geeignet. In einigen Fällen könnten andere Sicherheitsmassnahmen effektiver sein.

Falsches Sicherheitsgefühl: Nur auf Canary Tokens zu setzen kann ein falsches Sicherheitsgefühl vermitteln. Es gibt Arten von Canary Tokens, welche nicht mehr funktionieren, weil die Hersteller ihre Produkte angepasst haben. So sind zum Beispiel die Canary Tokens in einem Office- oder PDF-Dokument (z.B. Deaktivierung von Makros) nicht mehr funktionsfähig.

Trotz dieser potenziellen Nachteile können Canary Tokens, wenn sie sorgfältig implementiert und gewartet werden, eine wertvolle Ressource zur Früherkennung von Sicherheitsverletzungen sein. Es ist wichtig, ihre Verwendung mit anderen Sicherheitspraktiken zu kombinieren, um ein umfassendes Sicherheitsniveau zu gewährleisten.

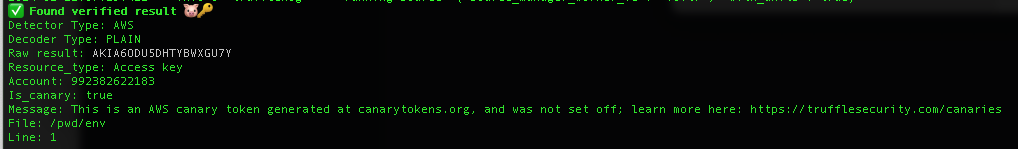

Deep-Dive into AWS-Canary-Tokens

Wir wollten testen, wie oft ein bewusst platziertes Canary-Token ausgelöst wird. Da die meisten Canary-Tokens offensichtlich sind, entschieden wir uns für den Test, ein AWS-Canary-Token zu verwenden. Den Canary-AWS-Tokens sieht man nicht auf den ersten Blick an, dass es Canary-Tokens sind.

Wir haben einen Webserver erstellt, welcher die Standard nginx-Webseite ausliefert. Dieser Webserver lieferte auch eine .env-Datei aus, welche aussieht wie eine Konfiguration einer Webapplikation. In dieser versteckten wir ein AWS-Canary-Token, getarnt als S3 Zugang für das Backup.

Die Maschine lief 300 Stunden. In diesen 300 Stunden wurde das .env-File 361-mal heruntergeladen. Das erste Mal wurde die .env-Datei nach 4 Stunden heruntergeladen. Es ist gut zu sehen, dass bekannte IP-Ranges regelmässig von automatischen Scannern abgesucht werden.

Das Canary-Token wurde in den 300 Stunden 5 Mal ausgelöst, das erste Mal 60 Stunden nach der Veröffentlichung.

Leider sind auch die AWS-Canary-Tokens als solches erkennbar. Den im AWS-Access-Token ist die AWS-Account-ID kodiert. Überwacht man die Canary-Tokens regelmässig, kann man eine Liste mit AWS-Account-IDs der Canary-Tokens erstellen und diese so erkennen. Siehe auch https://trufflesecurity.com/blog/canaries

Auf jeden Fall können Canary-Tokens als zusätzlichen Sicherheitslayer einfach in das bestehende System eingefügt werden. Allerdings gilt es auch einen klaren Prozess zu definieren, was passiert, wenn ein Token Alarm schlägt.

Contact us without obligation:

Sind Canary-Tokens auch für mich sinnvoll?

More blog posts

You may be interested in the following blog posts:

A password with 8 characters with numbers, upper and lower case letters and symbols can be cracked in under one hour.

Source: Hive Systems

Hello

X

Sind Canary-Tokens auch für mich sinnvoll?

Contact us without obligation: