Interessante Fakten zu Ransomware Teil 2/4

Only in German available.

Published on: June 22, 2022

Author: David Peyer

Im zweiten Teil unserer Ransomware Blog-Reihe widme ich mich eher technischen Themen. Eine Einleitung zum Thema Ransomware findet Ihr im Teil eins der Serie unter folgendem Link: https://codepurple.ch/blog/interessante-fakten-zu-ransomware-teil-14

Fakt 6: Die häufigsten Angriffsvektoren bei Ransomware Attacken

Nicht gepatchte Sicherheitslücken in Software sind ein grosses Problem und das beliebteste Einfallstor für Ransomware-Banden. Zero-Day-Schwachstellen, sowie Schwachstellen die RCE (Remote Code Execution) oder Privilegien-Eskalation ermöglichen, werden am häufigsten genutzt. Im Jahr 2021 wurden 65 verschiedene Lücken neu von Ransomware ausgenutzt.

Ransomware-Gruppierungen verwenden somit nicht nur neu entdeckte Sicherheitslücken, sondern versuchen sich auch mit alt bewährten Möglichkeiten Zugriff zum System zu verschaffen.

Zu den beliebtesten bekannten Schwachstellen zählen:

Fakt 7: Welche Ransomware Gruppe verschlüsselt am schnellsten

Wie lange dauert es bis die Ransomware das System komplett verschlüsselt und somit unbrauchbar gemacht wurde. Diese Frage ist essentiell für betroffene Firmen. Je nach Angreifer gibt es hier grosse Unterschiede von einige Minuten bis hin zu ein paar Stunden. Ziel jeder Ransomware-Bande ist es, so schnell wie möglich alles verschlüsselt zu haben. Die Erfolgschancen für die Angreifer steigen je schneller alle Daten verschlüsselt sind, deshalb verbessern alle Gruppierungen ihre Algorithmen immer weiter.

Folgende Tabelle zeigt wie schnell welche Gruppierung verschlüsselt:

| Familiee | Median Verschlüsselungsdauer |

| LockBit | 00:05:50 |

| Babuk | 00:06:34 |

| Avaddon | 00:13:15 |

| Ryuk | 00:14:30 |

| Revil | 00:24:16 |

| BlackMatter | 00:43:03 |

| Darkside | 00:44:52 |

| Conti | 00:59:34 |

| Maze | 01:54:33 |

| Mespinoza (PYSA) | 01:54:54 |

| Durchschnitt der Mediane | 00:42:52 |

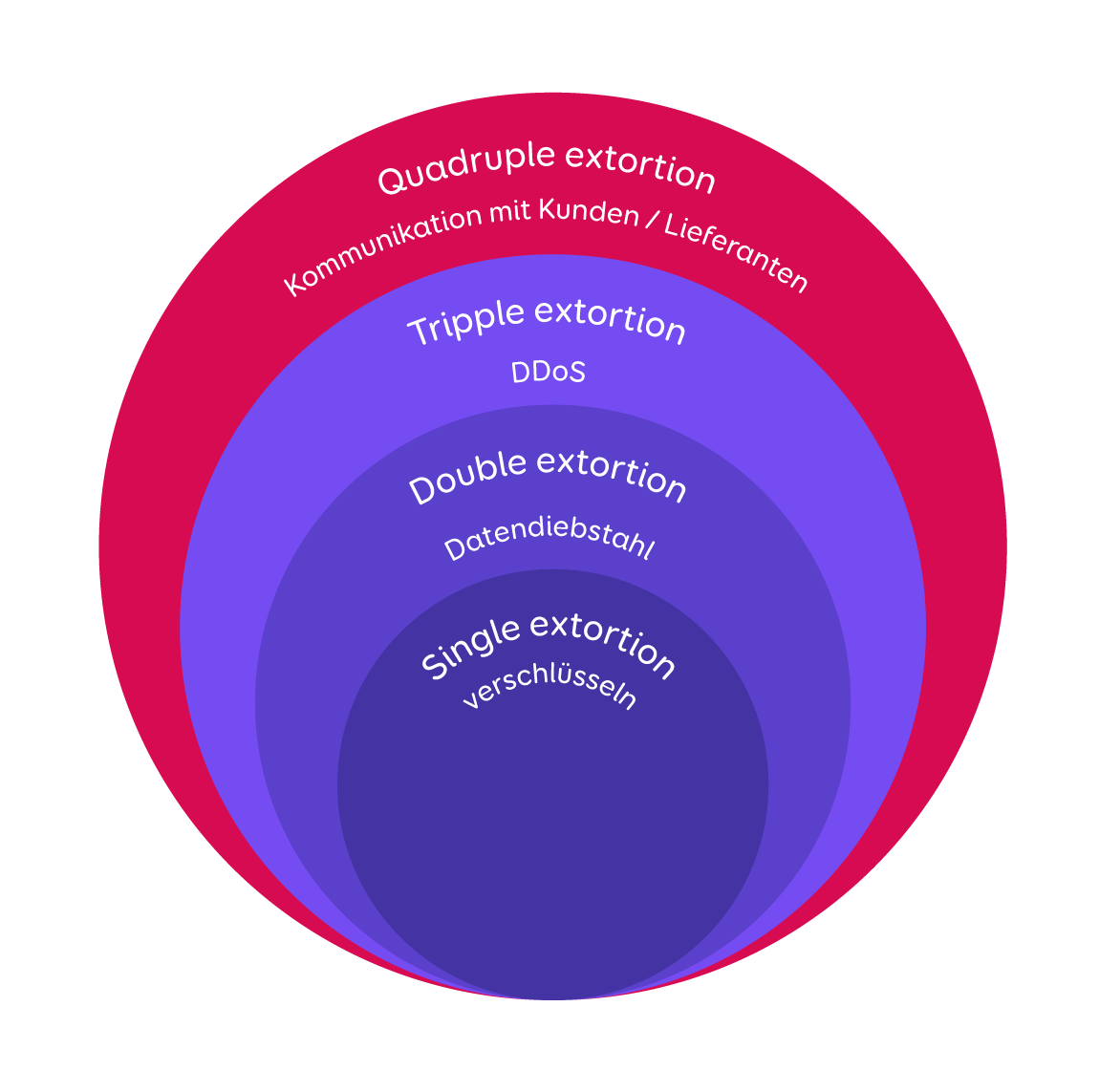

Fakt 8: Erpressungstechnik

Zu Beginn der Ransomware-Attacken war der Erpressungs-Versuch relativ einfach. Schlüssel gegen Geld - konnte man sich auf einen Betrag einigen, erhielt man den Schlüssel und konnte somit das System wieder entschlüsseln. Eine gute Backup-Strategie vermieste hier den Angreiffern das Geschäft, da man ohne den Schlüssel zu kaufen alle Daten wiederherstellen konnte. Aus diesem Grund werden die Erpressungsversuche immer mehrschichtiger.

Single Extortion

Wie oberhalb beschrieben, das System wird verschlüsselt und der Angreifer versucht Lösegeld für den Schlüssel zu erpressen.

Double Extortion

Neben der Verschlüsselung des Systems wird zusätzlich gedroht, Daten zu veröffentlichen. Ransomware-Banden spionieren die Firmen-Netze zum Teil über mehrere Wochen aus und wissen genau, welche internen Dokumente geschäftsrelevant sind und laden diese herunter.

Tripple Extortion

Zusätzlich zur Verschlüsselung und zur Drohung Daten zu veröffentlichen, werden hier zusätzliche Systeme der Betroffenen Firma mit DDoS-Attacken angegriffen. So ist ein Arbeiten in der betroffenen Firma fast nicht mehr möglich.

Quadruple Extortion

Die Vierfache Erpressung fügt dem Erpressungsversuch eine weitere Dimension hinzu. Kunden und Lieferanten der betroffenen Firmen werden ebenfalls angegriffen. Dank den internen Dokumenten werden zum Beispiel bösartige mit Malware bestückte E-Mails versendet. Es muss einem bewusst sein, dass die Angreifer Zugriff auf aktuelle Mailing-Listen, Newsletter, Verträge mit Lieferanten usw. haben. Die Veröffentlichung dieser Informationen bringt wiederum den Lieferanten oder Kunden in Bedrängnis.

Allgemein sehen wir, dass die Angreifer immer kreativer mit ihren Erpressungen werden. Und nicht zu wissen, welche Daten nun geklaut wurden und wer auf diese sonst noch Zugriff hat, kann für ein Unternehmen noch sehr lange nach dem Angriff unangenehme Folgen haben.

Fakt 9: Der teure Security Report

Je nach Angreifer erhält man nach erfolgreicher Verhandlung und dem Bezahlen von Lösegeld noch einen kurzen, sehr teuren Security-Report. Folgend ein Security Report, den die in Teil 1 bereits erwähnte Conti Gruppe, nach einer erfolgreichen Attacke an das Opfer sendete.

Security report

We have penetrated your network using email compromise. So, first of all - provide all your employees with strict instructions regarding security measures.

Basic recommendations regarding network:

- Implement better email filtering policies

- Implement better password policies

- Consider blocking some particular attacks like pass-the-hash and pass-the-ticket

- Update all of your internal systems to the latest versions

- Review network segmentation and take care about buying hardware firewalls with filtering policies

- Block kerberoasting attacks

- Conduct full penetrations tests (both external and internal)

- Implement better AV/EDR systems

- Review group policies, remove domain and local admin rights for some users.

- Implement better DLP software system.

- Secure your employees email, filter incoming mail and install EDR (Sentinel, Carbon Black)

- Monitor the update of network programs

- Pay attention to password policies, no saving in systems

- Backups. Must have offline backups on cassettes, and use online backups

In der kommenden Woche wird Teil drei der Serie veröffentlicht. Der dritte Teil dreht sich um Ransomware Gruppierungen. Zum Beispiel wie hoch ist deren Umsatz oder wie hoch sind die Kopfgelder, welche von Behörden auf der ganzen Welt auf deren Festnahme ausgesetzt werden.

Quellen

- Fakt 6: cisomag.eccouncil.org

- Fakt 7: splunk.com

- Fakt 8: trendmicro.com

- Fakt 9: trellix.com

Contact us without obligation:

Suchen Sie einen Cybersecurity-Partner, um Ihre Applikationen und Systeme sicher zu machen?

More blog posts

You may be interested in the following blog posts:

A password with 8 characters with numbers, upper and lower case letters and symbols can be cracked in under one hour.

Source: Hive Systems

Hello

X

Suchen Sie einen Cybersecurity-Partner, um Ihre Applikationen und Systeme sicher zu machen?

Contact us without obligation: