Gute Passwort-Policy & Sicheres Passwort

Veröffentlicht am: 3. April 2024

Autor: Thomas Federer

Jeder IT-Administrator muss sich überlegen, was für eine Passwort-Policy er in seinem Betrieb oder für sein Produkt etablieren soll. Und wie er danach die Akzeptanz der Benutzer erlangt, welche diese Policy umsetzen müssen.

Die eingesetzte Passwort-Richtlinien haben einen sehr grossen Einfluss darauf, ob die Benutzer sichere oder unsichere Passwörter auswählen.

Die Hauptprobleme bei Passwörtern

A. Wiederverwendung: Das gleiche Passwort wird für verschiedene Accounts oder Systeme verwendet.

B. Schwache Passwörter: Es werden schwache Passwörter, welche einfach zu knacken sind, gewählt.

C. Muster: Im Passwort sind Muster vorhanden.

D. Geleakte Passwörter: Es werden Passwörter verwendet, welche durch Data-Leaks schon bekannt sind.

Um diese Probleme anzugehen, können sinnvolle Passwort-Richtlinien helfen.

Gute Passwort-Policy

Eine gute Passwort-Policy im Jahr 2024 hat folgende Eigenschaften:

- Mindestlänge von 12 Zeichen

NIST sagt, dass die Passwortlänge für Accounts, welche zusätzlich noch mit 2FA geschützt sind, im Minimum 8 Zeichen lang sein muss. - Kein Zwang zur Änderung des Passwortes nach einer bestimmten Zeit.

Ein Änderungszwang bei Passwörtern führt dazu, dass die Benutzer Muster in ihre Passwörter einbauen. Zum Beispiel die Monatszahlen oder die Jahreszeit am Schluss einfügen. Passwörter mit solchen Mustern sind einfacher zu knacken als Passwörter ohne Muster. - Keine Beschränkung der zu verwendenden Zeichen

Je grösser die Anzahl der möglichen Zeichen, welche verwendet werden können, desto besser. Keine Zwang bestimmte Nummern oder Sonderzeichen zu verwenden. - Keine Zeichen-Längenbeschränkung

Je länger, desto besser.

Was ist nun ein sicheres Passwort?

Diese Frage hat zwei Komponenten:

- Die mögliche Entropie eines Passwortes

- Wurde das Passwort bereits durch einen Hackerangriff geleakt und ist somti öffentlich bekannt?

Was ist die Entropie eines Passwortes?

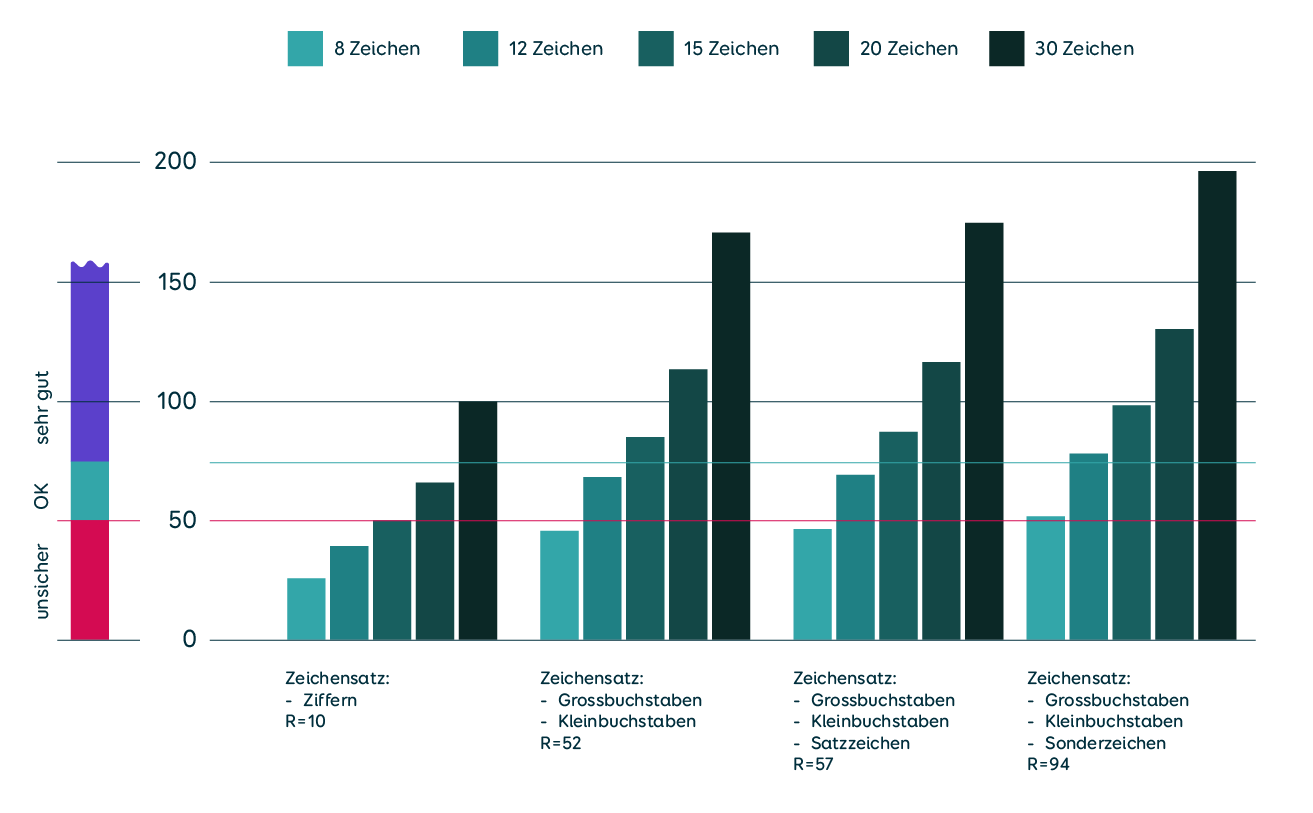

Die Entropie eines Passwortes korreliert mit dem Aufwand, den ein Angreifer betreiben müsste, den Passwort Hash zu knacken. Je höher die Entropie ist, desto schwieriger wird es den Hash zu knacken. Berechnet wird die Entropie wie folgt log2(RL) wobei R der verwendete Zeichensatz und L die Anzahl verwendeter Zeichen ist.

Eine Entropie ab 75 gilt als sicher. Hat ein Passwort eine Entropie von unter 50 ist es unsicher. Eine hohe Entropie kann auf verschiedene Art und Weise erreicht werden. Entweder man verwendet viele verschiedene Zeichen (Bsp. Sonderzeichen, Zahlen, Gross- und Kleinschreibung) oder man erhöht die Länge des Passwortes. In der folgenden Grafik sieht man den Einfluss von Länge und Zeichensatz.

Rechenbeispiele:

Passwort (nur Zahlen): 12746733

Entropie von Log2(108) = 26.6

Passwort (Gross- und Kleinbuchstaben, Sonderzeichen, Zahlen): $1yY!4{ON1o1

Entropie von Log2(9412) = 78.7

Entropie von Log2(5734) = 198.3

Tipp:

Die Länge des Passwortes ist höher zu Gewichten als die Komplexität. Längere Passwörter sind um ein vielfaches zeitintensiver zu knacken als kurze komplexe Passwörter.

Die Frage, die sich nun stellt, was kann man sich einfacher merken? Ein Satz mit Satzzeichen oder eine Reihe von Zeichen ohne Zusammenhang?

Wurde mein Passwort bereits einmal geleakt und sind somit bekannt?

Diese Frage kann nicht eindeutig beantwortet werden, jedoch gibt es einen Dienst im Internet über welchen man einen guten Hinweis bekommt, ob das Passwort bereits einmal geleakt wurde. Have i been pwnd erreichbar unter https://haveibeenpwned.com wurde zu einem quasi Standard, um zu überprüfen, ob ein Passwort von einem Databreach betroffen ist oder nicht.

Entwickler können die Liste der geleakten Passwörter auch herunterladen und in Ihre Applikation integrieren, um so sicherzustellen, dass die Benutzer keine unsicheren Passwörter verwenden. Diese Option bedarf jedoch einiges mehr Aufwand als zum Beispiel die Have I been pwned API zu implementieren.

Das Problem mit geleakten Passwörtern ist, dass diese in Listen im Internet frei verfügbar sind. Diese Listen dienen dann als Basis für Angreifer die Passwörter eines Accounts durchzutesten. Natürlich hilft gegen diese Art von Angriff (Password Spraying) ein Ratelimit doch mit viel Geduld seitens des Angreifers kann es trotzdiesem dazu führen, dass das Passwort herausgefunden wird.

Kontaktieren Sie uns unverbindlich:

Haben Sie Fragen zu Passwort-Policies oder zum Umgang mit Passwörtern?

Weitere Blog-Beiträge

Folgende Blog-Beiträge könnten Sie interessieren:

Ein 8-stelliges Passwort mit Nummern, Gross- und Kleinbuchstaben und Sonderzeichen kann in unter einer Stunde geknackt werden.

Quelle: Hive Systems

Guten Tag

X

Haben Sie Fragen zu Passwort-Policies oder zum Umgang mit Passwörtern?

Kontaktieren Sie uns unverbindlich: