Risikomanagement und Informationssicherheit

Veröffentlicht am: 22. Mai 2024

Autor: Thomas Federer

Gibt es noch Geschäftsbereiche, welche frei von IT sind und noch nicht von der Digitalisierung mitgezogen wurden? Es muss lange gesucht werden, um solche Geschäftsbereiche noch zu finden. Somit bekommt das Risikomanagement in der IT eine immer grössere Wichtigkeit.

Bei IT-Systemen gibt es drei Schutzzeile: Integrität, Verfügbarkeit und Vertraulichkeit. Ein Cyberangriff kann alle drei Schutzziele betreffen.

Zum Beispiel:

- Integrität: Bösartige Veränderung von Daten

- Verfügbarkeit: Systeme sind durch DDoS-Angriff (Distributed Denial of Service) nicht erreichbar

- Vertraulichkeit: Daten fliessen unbemerkt zum Angreifer ab

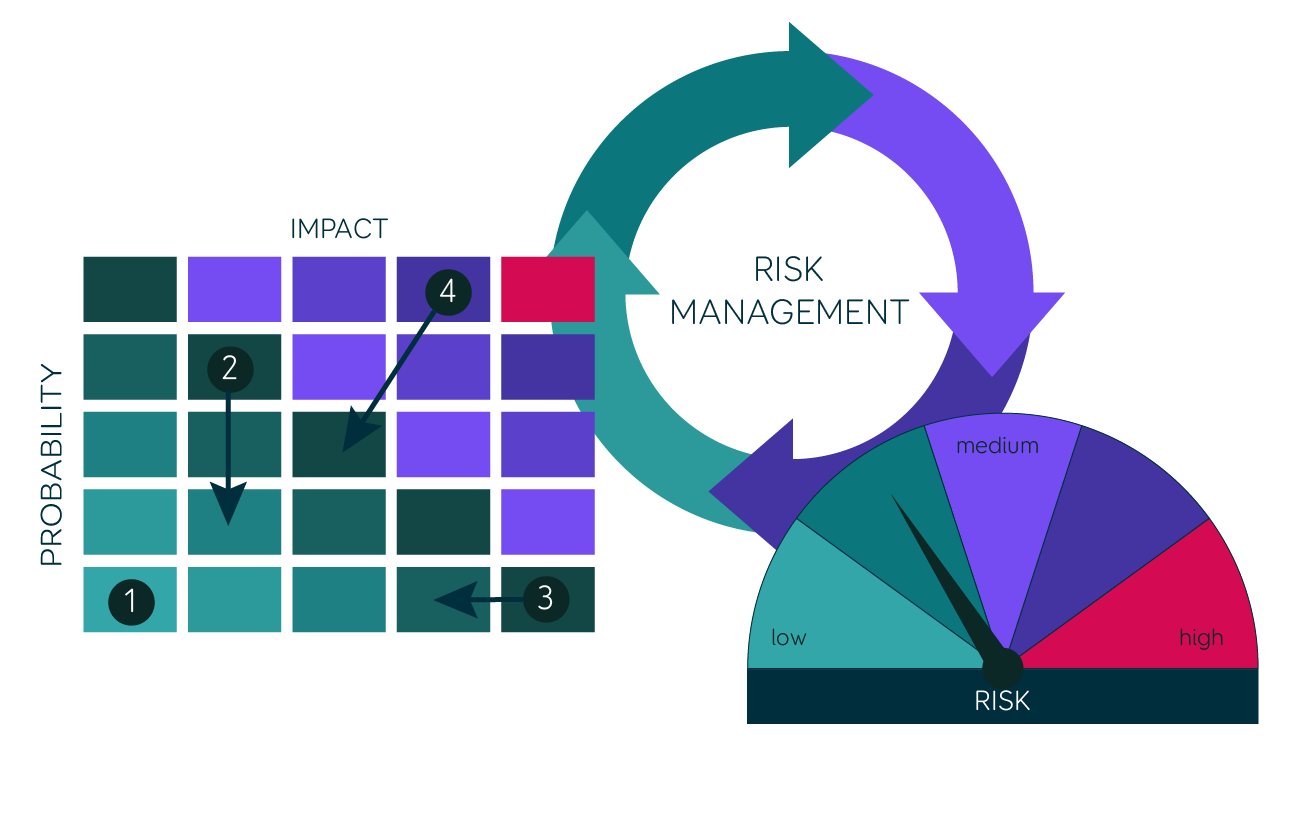

Durch die Verbreitung der Digitalisierung wird das Risikomanagement in der IT immer komplexer. Durch die Verknüpfung und Vervielfältigung einzelner Szenarien entsteht eine Vielzahl an Kombination, wobei die Risiken von jeder einzelnen Kombination bewertet werden muss. Dabei gibt es folgende Möglichkeiten den Risiken zu begegnen:

- Vermeiden

- Reduzieren

- Schaden transferieren

- Eingehen

Vermeiden

Etwas ohne IT zu machen, ist heute oft gar keine Option mehr. Entweder wird es von Dritten gefordert oder der Aufwand die Aufgabe ohne IT zu erledigen, steht in keinem Verhältnis zum Nutzen.

Reduzieren

Für die Reduktion der Risiken in der IT gibt es ein grosses Repertoire an Massnahmen, welche umgesetzt werden können. Erläuterungen folgen später im Artikel.

Schaden transferieren

Das Risiko selbst können wir nicht transferieren, jedoch können wir den entstehenden Schaden transferieren und uns mit einer Cyberversicherung finanziell absichern.

Eingehen

Will ich meine Geschäftstätigkeit nicht komplett aufgeben, muss ich gewisse Risiken eingehen. Dabei gilt es, diese Risiken bewusst einzugehen und zu akzeptieren.

Alle Assets (Bsp. IT-Systeme) sind Bedrohungen ausgesetzt. Auch haben alle Assets (Bsp. Webapplikation mit einem Datenleck) Schwachstellen. Nun gilt es einen Weg zu finden, wie damit umgegangen wird. Der wohl schlechteste Rat ist es die Risiken blind einzugehen, denn dann treiben wir den Punkt “Eingehen” auf die Spitze und ersetzen diesen mit “Ignoranz”. Am meisten Spielraum bietet die Reduktion von Risiken. Hier können zum Beispiel folgende Massnahmen ergriffen werden: Software zum Schutz vor Viren/Malware einsetzen, restriktive Zugangsberechtigungen verwenden, IT-Systeme härten, Netzwerk mit Firewall von innen und aussen schützen, Mitarbeiter schulen und sensibilisieren, Behandlung von Sicherheitsvorfälle planen und Systeme aktiv überwachen.

Reagieren kann man nur auf bekannte Schwachstellen in IT-Systemen. So macht in der Risikominimierung auch ein Pentetrationtest oder ein Security-Review Sinn, um Angriffsvektoren auszuloten, unbekannte Schwachstellen zu erkennen und zu beheben.

Wie komplex die Schwachstellen in IT-Systemen sind, zeigt folgendes Beispiel aus der Praxis:

Vorhanden war eine Webapp, um an einem Wettbewerb teilzunehmen. Die Idee stammte aus der Marketingabteilung, umgesetzt wurde die Webapp von einer Agentur. Die Personendaten der Wettbewerbsteilnehmer flossen via API direkt ins Kundenmanagementsystem. Leider waren die Zugangscredentials für die API wegen eines Konfigurationsfehlers in der Webapp zugänglich. Die API des Kundenmanagementsystems lies nicht nur das Schreiben von Daten zu, sondern auch das Lesen. So konnten alle Kundendaten der betroffenen Firma gelesen werden. Ein Security-Review hätte diese Fehler (Fehlkonfiguration, falsche API-Einstellungen, Schwachstellen in der System-Architektur) aufgezeigt und das Risiko eines Datenlecks hätte beseitigt werden können.

Kontaktieren Sie uns unverbindlich:

Haben Sie Fragen? Möchten Sie uns kennenlernen?

Weitere Blog-Beiträge

Folgende Blog-Beiträge könnten Sie interessieren:

Ein 8-stelliges Passwort mit Nummern, Gross- und Kleinbuchstaben und Sonderzeichen kann in unter einer Stunde geknackt werden.

Quelle: Hive Systems

Guten Tag

X

Haben Sie Fragen? Möchten Sie uns kennenlernen?

Kontaktieren Sie uns unverbindlich: