Subdomains sind eine wahre Goldgrube für Angreifer

Veröffentlicht am: 4. April 2023

Autor: Thomas Federer

Aufs neue starteten wir unseren Scanner, welcher übrigens mit 100% selber produziertem Solarstrom läuft. Obwohl auf den Hauptdomains und unter www. oft nur Webseiten betrieben werden, waren wir trotzdem überraschend, was dort alles zu finden war:

- Öffentliche .git Ordner

- Öffentliche .env-Dateien

- Datenleck via .DS_Store Dateien

- Directory listing auf Webserver ist gefährlich

- Datenleck über phpinfo() - Teil 1/2

- Datenleck über phpinfo() - Teil 2/2

Wir ahnten bereits vor der Idee, die Subdomains anzuschauen, dass dies noch schlimmer wird, denn auf den Subdomains laufen oft Webapps mit heiklen internen Firmen-Daten.

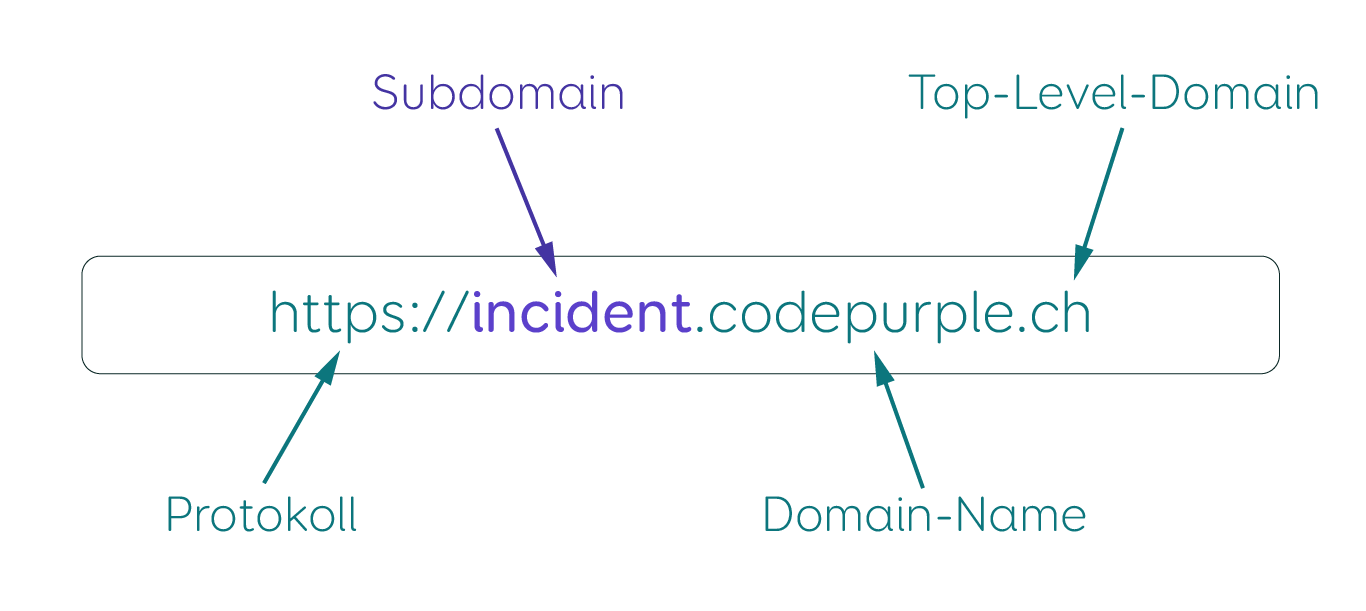

Subdomains

Wir sammelten 3'915'288 Subdomains von .ch und .li Domains. Diese wurden gefiltert, so wurden zum Beispiel "localhost." entfernt und Wildcard-Subdomains ausgeschlossen. Am Schluss blieben noch 2'096'753 Subdomains, welche von uns unter die Lupe genommen wurden.

Wir sind immer wieder überrascht, dass vielen nicht bewusst ist, dass Subdomains nicht geheim sind, sondern öffentlich via DNS abgefragt werden können.

Resultate

Hier machen wir es kurz, die Resultate sind in der nachfolgenden Tabelle ersichtlich: "Im Internet nichts neues oder situation normal, all f* up".

| Öffentliche Zugangsdaten (.env-Dateien) | 186 |

| Öffentlicher Sourcecode (mit Zugangsdaten usw.) | 307 |

| Öffentliche DS_Store Files | 758 |

| Öffentliche Datenbank-Backups | 295 |

| Zugängliche Directory-Listings (dies kann auch gewollt sein) |

1754 |

| PHP-Infos | 178 |

| Öffentliche Bash-Historien | 61 |

| Öffentliche .htpasswd Dateien (Passwörter für den Zugriff auf Webserver (Basic Auth)) | 20 |

Bei 104 betroffenen Seiten handelt es sich um schwere Sicherheitslücken, wo zum Beispiel auf sämtliche Kundendaten der letzten Jahre zugegriffen werden kann. Dies ohne über grosse technische Kenntnisse zu verfügen.

Reaktionen der Betroffenen

Die betroffenen Firmen wurden von uns per E-Mail kontaktiert und auf den Missstand aufmerksam gemacht. Wir beschreiben jeweils im Detail, wo das Problem liegt und wie es behoben werden kann. Leider zeigt sich hier ein unschönes Bild, denn viele nehmen das Thema Cybersecurity nicht ernst.

Wir kontaktierten 104 Firmen, um sie auf die Sicherheitslücke aufmerksam zu machen. 11 reagierten und bedankten sich. 24 behoben die Lücke umgehend. Die restlichen Betroffenen reagierten gar nicht und die Lücken besteht weiterhin.

Eine security.txt Datei fanden wir bei keiner Firma. (Weitere Informationen zu security.txt: security.txt und Kontaktinformationen)

Beispiel 1: ISP (Internet Service Provider)

Man konnte die Firma nur per Support-Ticket kontaktieren. Supportticket wurde an externe Firma, welche die betroffene Software installiert und betreut, weitergeleitet. Externe Firma behauptete, dies sei nicht möglich. Ticket wurde geschlossen. Wirklich nachgeschaut wurde nicht. Sicherheitslücke besteht weiterhin. 🤡

Beispiel 2: Immobilienfirma (250Mio. Portfolio)

Die Firma hat den gesamten Source-Code ihres CRM mit allen Daten (auch von Kunden) öffentlich zugänglich. Informiert wurde auf den offiziellen E-Mail-Adressen, die Geschäftsleitung und wegen der Brisanz der Daten auch den Verwaltungsrat. Reaktion keine, Sicherheitslücke besteht weiterhin. 🤦

Beispiel 3: Firma, welche Pflegedienstleistungen zuhause anbietet

Die Firma hat den gesamten Code Ihres Verwaltungstools (welches durch Studenten einer FH entwickelt wurde) öffentlich zugänglich. Reaktion keine, Sicherheitslücke besteht weiterhin. 🤷

Beispiel 4: Fitnesscenter-Kette

Die Firma hat den gesamten Code ihres Verwaltungs- und Kunden-Tool öffentlich zugänglich, inkl. interner Sitzungsprotokollen und einer Präsentation eines bereits durchgeführten Pentests. Da ging wohl etwas durch die Lappen. Reaktion keine, Sicherheitslücke besteht weiterhin. 🥴

Beispiel 5: Pharmaunternehmen, operativ tätig in der Schweiz und der EU

Der Source-Code ihres Verwaltungssystems mit vielen internen Daten war öffentlich zugänglich. Nach einer internen Analyse und Rücksprache mit uns, wurde die Lücke behoben. Weiter wurden die vorhandenen Log-Dateien untersucht, ob Fremde die Lücke bereits ausgenutzt hatten. 👍🏻

Beispiel 6: Generalimporteur im Bereich Mobilität

Die Firma hatte den gesamten Code ihres Management-Tools öffentlich zugänglich. Reaktion und Behebung der Sicherheitslücke innert Minuten. 🙂

Beispiel 7: Verein mit Dienstleistungen für SchülerInnen

Gesamter Source-Code des internen Verwaltungs-Tools war öffentlich zugänglich, inklusive aller Datenexporte mit persönlichen Daten der SchlülerInnen und Eltern der letzten drei Jahre. Schnelle Reaktion, Behebung der Lücke und neu generieren aller Passwörter. 😌

Wie Umgehen mit Cybersecurity Meldungen

Wie man sieht sind die Reaktionen auf Meldungen von uns sehr unterschiedlich. Die meisten Firmen reagieren garnicht. Wir wissen, dass sehr viele Fake-Mails mit Cybersecurity Meldungen versendet werden.

Unsere Empfehlung: Beinhalten diese Meldungen eine Schweizer Telefonnummer da kurz Anrufen. Seriöse Unternehmen nehmen das Telefon ab und helfen in einem ersten Schritt immer gerne und gratis.

Kontaktieren Sie uns unverbindlich:

Wissen Sie, was die Subdomains über Ihre Firma verraten? Wir zeigen es Ihnen gerne auf.

Weitere Blog-Beiträge

Folgende Blog-Beiträge könnten Sie interessieren:

Ein 8-stelliges Passwort mit Nummern, Gross- und Kleinbuchstaben und Sonderzeichen kann in unter einer Stunde geknackt werden.

Quelle: Hive Systems

Guten Tag

X

Wissen Sie, was die Subdomains über Ihre Firma verraten? Wir zeigen es Ihnen gerne auf.

Kontaktieren Sie uns unverbindlich: