Einsatz von veraltete Security-Headers bei Webapplikationen

Veröffentlicht am: 16. April 2025

Autor: David Peyer, Thomas Federer

Die verschiedenen Security-Header bei HTTP-Antworten können wesentlich zur Sicherheit von Webapplikationen beitragen. Im Gegenzug können falsch oder nicht gesetzte Security-Header Applikationen unsicherer machen. Dabei gilt es zwischen modernen Security-Header und veralteten Security-Header zu unterscheiden. Einige Security-Header machten zu Anfangszeiten von Webapplikationen Sinn, sind jetzt jedoch durch bessere Mechanismen abgelöst worden und werden von den aktuellen Browsern gar nicht mehr unterstützt.

Um eine fundierte Analyse der aktuellen Lage der Verwendung dieser Security-Headern machen zu können, haben wir HTTP-GET-Anfragen an knapp 4.2 Millionen .ch / .swiss Domains / Subdomains gemacht und diese anschliessend ausgewertet.

Dabei gehen wir nicht auf die Funktionsweise des jeweiligen Headers ein, sondern um die Beurteilung des Einsatzes, der Konfiguration und der Verwendung.

Fazit

Es zeigte sich, dass veraltete Security-Header immer noch verwendet werden. Dies ist vermutlich darauf zurückzuführen, dass ältere Security-Header mehr Zeit hatten, sich zu etablieren und man online noch viele veraltete Informationen zu diesen findet. Es macht jedoch keinen Sinn mehr diese Header zu verwenden, denn die meisten Browser unterstützen diese gar nicht mehr. Im Gegensatz, der Einsatz dieser Header kann ein falsches Sicherheitsgefühlt vermitteln, denn sie bieten keinen Mehrwert mehr.

Daten zu den Security-Header

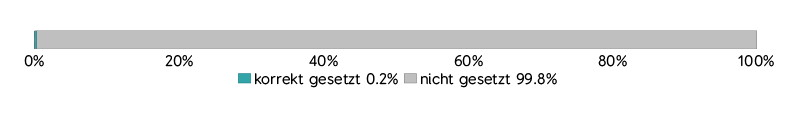

Expect-CT

Empfehlung: Nicht mehr verwenden.

Der Expect-CT Header steuerte die Benachrichtigung oder das Durchsetzen der Verwendung der Certificate-Transparency. Dieser Header ist veraltet. Die meisten modernen Browser setzen die Anforderungen an Certificate-Transparency standardmässig von sich aus um.

Nur 0.2% der Webapplikationen setzt diesen Header noch ein.

Public-Key-Pins (HPKP)

Empfehlung: Nicht mehr verwenden.

Dieser Header ermöglichte es, den User-Agent anzuweisen, sich die kryptografische Identität des Hosts für einen bestimmten Zeitraum zu merken. Dieser Header ist veraltet. Die Idee hinter diesem Header wurde durch Certificate-Transparency abgelöst.

Dieser Header fand nie grosse Verbreitung und wurde nur noch bei 384 Domains / Subdomains gesehen.

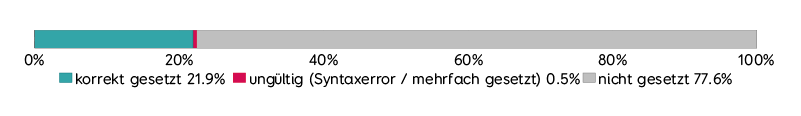

X-Frame-Options

Empfehlung: Nicht mehr verwenden, stattdessen die frame-ancestors Direktive der Content-Security-Policy (CSP) einsetzen.

Gute 21.9% der Domains verwenden diesen Header, eine hohe Zahl für einen veralteten Header.

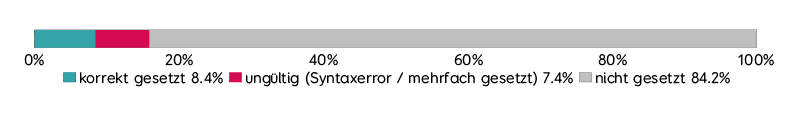

X-XSS-Protection

Empfehlung: Nicht mehr verwenden.

Der X-XSS-Protection Header war nie ein Standard-Header und wird auch von den Browsern, welche diesen unterstützt hatten, nicht mehr unterstützt.

Dieser Header wird noch von 8.4% mit gültigen Werten eingesetzt. Bei 7.4%, welche diesen Header im Einsatz haben, ist er fehlerhaft (Syntaxfehler). Was erstaunlich ist, denn dieser Header kann nur die Werte "0" oder "1" haben.

Kontaktieren Sie uns unverbindlich:

Haben Sie Fragen? Möchten Sie uns kennenlernen?

Weitere Blog-Beiträge

Folgende Blog-Beiträge könnten Sie interessieren:

Ein 8-stelliges Passwort mit Nummern, Gross- und Kleinbuchstaben und Sonderzeichen kann in unter einer Stunde geknackt werden.

Quelle: Hive Systems

Guten Tag

X

Haben Sie Fragen? Möchten Sie uns kennenlernen?

Kontaktieren Sie uns unverbindlich: